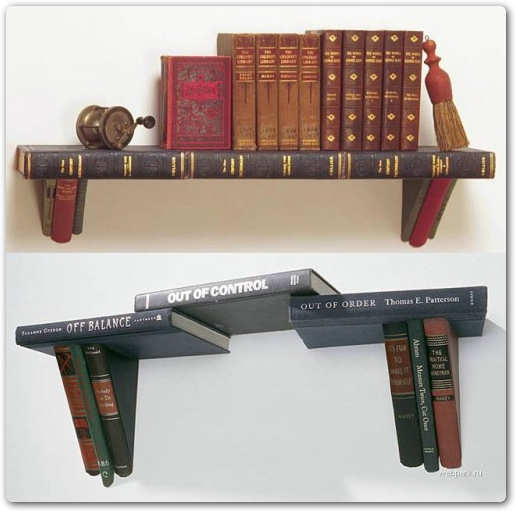

So viele Bücher…

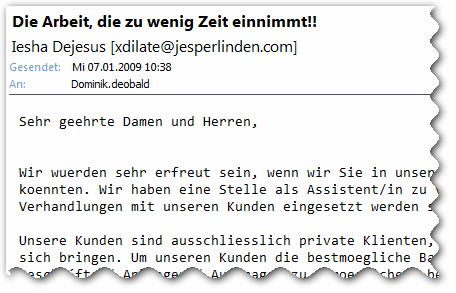

Die Arbeit, die zu wenig Zeit einnimmt!!

Jaja, die Arbeit hätte ich gern…

„Verdammt, ich war viel zu schnell fertig…“

Dinner for One

Frohes neues Jahr 2009

Das schwarze Loch…

Amazon CloudForce als CDN verwenden

Ich habe gerade ein kleines PHP Script geschrieben, mit dem man ganz einfach ein lokales Verzeichnis (inclusive Unterverzeichnisse) auf einem Webserver in ein Amazon S3 Bucket spiegeln kann – beispielsweise, um diese dann für CloudForce zu verwenden.

Eine erste Version gibt’s jetzt hier herunterzuladen: S3 Mirror for PHP.

Frohe Weihnachten

Weihnachtsstimmung im VLC

Woran merkt man, dass Weihnachten jetzt nicht mehr vermeidbar ist?

Na klar… wenn der Media-Player eine Zipfelmütze im Icon hat.

Sinnlosen Bot-Traffic vermeiden

Im WWW wimmelt es inzwischen ja nur so von verschiedenen Bots. Manche füttern Suchmaschinen, manche machen anderes. Manche sind sinnvoll für Webseiten-Betreiber, manche nicht.

Ich habe inzwischen angefangen, besonders sinnlose, störende oder sogar schädliche Spider auszusperren, die unsere Webseiten herunterladen wollen. Immerhin verbrauchen die unsere Bandbreite und unsere Rechenleistung, die wir an anderer Stelle besser einsetzen können.

Einige Bots sind ja noch so nett und schauen erst mal in die robots.txt, ob sie Daten abrufen dürfen. Andere greifen einfach zu. Und die allerschlimmsten sind die, die sich noch nicht mal als Bot identifizieren. Gegen die ist nicht so leicht anzukommen – denn man erkennt sie einfach nicht.

Ein paar von dieser Sorte sperre ich grundsätzlich in der .htaccess anhand der IP aus:

SetEnvIfNoCase Remote_Addr "^82.99.30." banned SetEnvIfNoCase Remote_Addr "^69.58.178." banned SetEnvIfNoCase Remote_Addr "^69.84.207." banned SetEnvIfNoCase Remote_Addr "^91.205.124." banned SetEnvIfNoCase Remote_Addr "^86.162.11.102" banned SetEnvIfNoCase Remote_Addr "^82.99.30." banned order allow,deny allow from all deny from env=banned

Das ist allerdings nur ein Tropfen auf den heißen Stein… Diese IPs sind sehr spezifisch und sind einfach ein paar, die mir negativ aufgefallen sind.

Bei den folgenden Bots / User Agents ist das einfacher. Damit diese Regeln funktionieren muss vorher mod_rewrite mit „RewriteEngine On“ eingeschaltet werden.

RewriteCond %{HTTP_USER_AGENT} ^BAGL/Nutch-0.9 [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^Baiduspider [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^CCBot [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^Java/ [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^Microsoft\ URL\ Control [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^Python-urllib [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^sonarv [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^Touche [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^Yanga [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^Yeti/ [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^BPImageWalker/ [OR,NC]

RewriteCond %[HTTP_USER_AGENT} ^QRVA [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*NaverBot/ [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*DBLBot/ [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*discobot/ [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*DotBot/ [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*MJ12bot/ [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*VoilaBot [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*Pockey [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*NetMechanic [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*SuperBot [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*WebMiner [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*WebCopier [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*Web\ Downloader [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*WebMirror [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*Offline [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*WebZIP [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*WebReaper [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*Anarchie [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*Mass\ Down [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*BlackWidow [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*WebStripper [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*WebHook [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*Scooter [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*swish-e [OR,NC]

RewriteCond %{HTTP_USER_AGENT} ^.*Teleport[NC]

RewriteRule ^.*$ - [F,L]

Was sperren diese Regeln aus?

- Eine Hand voll Tools, die komplette Webseiten herunterladen

Etwa Teleport oder WebReaper. Es gibt keinen wirklichen Sinn, das zu tun. Hier könnten und sollte eigentlich auch wget mit drin stehen, aber das verwenden wir stellenweise intern. - Diverse „Libraries“, die Programmierer verwenden können, um Webseiten abzurufen

Etwa Java, Python-urllib und Microsoft URL Control. Diese Libraries werden oft verwendet, um SPAM-Bots zu schreiben oder um Webseiten zu „rippen“, um sie auf dem eigenen Webserver mit eigener Werbung zu spiegeln. Natürlich wird auf diesem Weg nicht die Library selbst ausgesperrt, sondern nur die User, die sich mit den Standard-UserAgents identifizieren. Ähnlich wie oben wget wäre hier auch auf Wunsch noch cURL einzufügen. - Einige asiatische Suchmaschinen

Zum Beispiel Baidu oder Naver. Auf diesem Weg verhindern wir vielleicht, dass manche Personen uns finden, aber Asien gehört nicht wirklich zu unserer Zielgruppe. - Einige sinnlose Suchmaschinen

Das sind Suchmaschinen, die einfach (noch?) keine Relevanz haben oder die in unserer Zielgruppe keine Relevanz haben. Hier wären beispielsweise Yanga und Voila zu nennen. Stellenweise habe ich auch Cuil ausgesperrt (nicht in dieser Liste oben). In diesen Fällen steht die durch die Bots erzeugte Last auf unseren Servern in keiner Relation zu den auf diesem Weg erreichten Besuchern. Wenn beispielsweise ein Bot jeden Tag 1000 Dateien abruft, dann aber nur ein Besucher im Monat gebracht wird, dann macht das einfach keinen Sinn. - Einige komplett sinnlose Bots

Da zu nennen wären beispielsweise der MJ12bot und der CCBot. Die sammeln einfach nur Daten und behaupten, irgendwann mal was sinnvolles damit zu tun. Von Majestic12 gibt es immerhin inzwischen eine Alpha-Version von der Suchfunktion. Die Relevanz ist allerdings gleich null.

Etwas anders – der Vollständigkeit halber aber auch erwähnt – ist das hier:

RewriteRule wp-login\.php - [F,L] RewriteRule xmlrpc\.php - [F,L] RewriteRule wp-atom\.php - [F,L] RewriteRule login_page\.php$ - [F,L] RewriteRule include\.php$ - [F,L] RewriteRule php.*my.*admin - [NC,F,L] RewriteRule mysql - [NC,F,L] RewriteRule typo3 - [NC,F,L] RewriteRule xampp - [NC,F,L] RewriteRule w00tw00t - [F,L]

Damit sperre ich diverse URLs, die gerne von Hackern aufgerufen werden, die einfach mal schauen, was es für Angriffsflächen gibt, und beantworte sie mit 403 FORBIDDEN.

Eigentlich ziemlich sinnlos, denn die entsprechenden Dateien gibt’s auf den Servern ohnehin nicht – und wenn doch, dann will man sie normalerweise auch aufrufen können. Aber es werden auf diese Weise doch ein paar Bytes gespart, da die 403 FORBIDDEN Fehlermeldung im Normalfall kleiner ist als die 404 NOT FOUND Datei.

Außerdem sind 404 NOT FOUND Seiten oft auch irgendwie mit der Datenbank verknüpft. Die 403 FORBIDDEN Seite kann man einfach ausgeben, während man das 404 NOT FOUND in der Regel mit einer Hilfestellung für die User verbinden möchte. Hackern ist es in der Regel egal, ob sie einem den Server durch viele schnell aufeinander folgende Aufrufe lahmlegen. Von daher: einfach eine statische 403 FORBIDDEN Seite rausjagen. Das erzeugt nahezu keine Server-Last.

And last, but not least: Man kann dann in der Log-Datei die entsprechenden Aufrufe leichter identifizieren.